在微服务架构中,数据处理服务通常承载着核心业务逻辑与敏感信息,确保其安全访问至关重要。授权机制是安全体系的核心环节,它决定了“谁能在何种条件下访问哪些数据资源”。本文将深入详解微服务中适用于数据处理服务的三种主流授权模式:基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)和基于策略的访问控制(PBAC),并探讨其在数据处理场景下的应用与选择。

一、 基于角色的访问控制(Role-Based Access Control, RBAC)

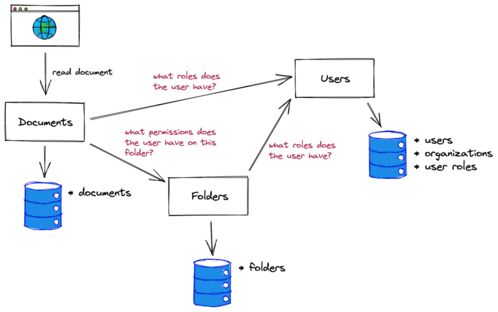

RBAC是一种经典且广泛应用的授权模型。其核心思想是将权限与角色关联,再将角色赋予用户。在数据处理服务中,这意味着服务本身不直接判断用户身份,而是判断发起请求的实体(用户或其他服务)所拥有的角色。

运作机制:

1. 角色定义: 根据数据处理职责定义角色,如“数据分析师”、“数据管理员”、“报表查看员”。

2. 权限绑定: 为每个角色分配精确的数据操作权限,例如:数据分析师角色可能拥有对“销售数据集”的“读”和“写”权限,但无“删除”权限。

3. 用户分配: 将用户或服务账户分配到一个或多个角色。

在数据处理服务中的实践:

- 服务间调用: 当服务A需要调用数据处理服务B时,服务A需携带其身份令牌(如JWT),令牌中包含其声明的角色。服务B的授权层验证令牌有效性后,根据其中的角色决定是否允许执行特定API操作(如POST /api/v1/datasets)。

- 优点: 模型简单,易于理解和管理。权限变更只需调整角色配置,无需修改代码或通知所有用户。

- 挑战: 权限粒度可能不够精细。例如,难以实现“数据分析师只能处理自己所属部门的销售数据”这类需求,这需要引入额外的上下文信息。

二、 基于属性的访问控制(Attribute-Based Access Control, ABAC)

ABAC提供了更细粒度、更动态的授权能力。它通过评估一系列与主体(用户)、资源(数据)、操作(读、写)和环境(时间、IP地址)相关的属性来判断是否允许访问。

运作机制:

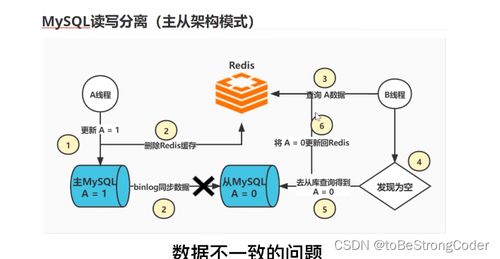

授权决策基于策略执行点(PEP)收集的属性,并由策略决策点(PDP)根据预定义的策略规则进行评估。策略规则通常采用“IF-THEN”形式。

在数据处理服务中的实践:

假设一个数据处理服务提供客户信息查询接口。

- 策略示例:

IF (用户.部门 == 资源.客户所属部门 AND 操作 == ‘READ’ AND 环境.时间在 9:00-18:00之间) THEN PERMIT。 - 实现方式: 用户请求访问客户X的数据。PEP(通常是服务网关或服务内过滤器)收集属性:用户所属部门为“销售部”,请求操作为“GET”,资源属性“客户X.所属部门”为“销售部”,当前时间为14:00。PDP评估所有属性,匹配策略,返回“允许”决策。

- 优点: 权限粒度极细,能实现复杂的上下文相关授权,非常适合数据处理场景中多租户、数据行级/列级安全的需求。

- 挑战: 策略管理复杂,性能开销相对较大(需实时评估多个属性),对策略引擎依赖性强。

三、 基于策略的访问控制(Policy-Based Access Control, PBAC)

PBAC常被视为ABAC的一种演进或实现方式,它更强调将授权逻辑外部化、中心化为可管理的策略文件或服务。其核心是将访问控制策略从应用代码中彻底解耦。

运作机制:

所有微服务将授权决策委托给一个中央化的策略决策服务(如Open Policy Agent, OPA)。该服务存储并评估用高级声明性语言(如Rego)编写的策略。数据处理服务在接到请求时,将上下文信息(用户、资源、操作)发送给策略服务,并执行其返回的决策。

在数据处理服务中的实践:

1. 策略即代码:将诸如“只有数据所有者或系统管理员可以删除数据集”这样的规则,编写成独立的策略文件。

2. 决策外包:数据处理服务内的PEP拦截请求,组装查询(例如:input = {“user”: “alice”, “action”: “DELETE”, “resource”: “dataset_123”})并发给OPA服务。

3. 统一裁决:OPA根据存储的策略计算裁决(Allow/Deny)并返回。服务根据裁决结果继续处理或拒绝请求。

优点:

- 解耦与统一: 授权逻辑集中管理,便于审计和跨服务保持一致性。

- 灵活与敏捷: 策略变更无需重新部署和重启服务。

- 声明式清晰: 策略文件清晰表达了安全规则。

挑战: 引入了新的基础设施组件(策略服务),增加了系统复杂性,且对策略服务的可用性和性能有较高要求。

与选型建议

对于数据处理服务,授权模式的选择需权衡安全需求、复杂度和运维成本:

- RBAC: 适用于权限模型相对固定、角色清晰、数据访问模式不依赖于过多动态属性的场景。是大多数系统的起点。

- ABAC: 当需要实现精细化的数据权限控制(如行级、列级安全)、多租户隔离或访问强烈依赖于动态上下文(地理位置、设备类型)时,ABAC是更强大的选择。

- PBAC: 本质上是一种实现ABAC(或复杂RBAC)的优秀架构模式。当微服务数量众多,需要集中、一致且动态的授权策略管理时,应采用PBAC架构,利用如OPA等工具实现。

在实践中,三者并非互斥。常见的设计是采用混合模式:在系统层面采用PBAC架构进行统一管理,在策略内部使用ABAC规则进行精细控制,同时这些规则中可能会引用到用户的“角色”这一关键属性。例如,一个策略可以定义为:“允许访问,如果(用户角色为‘经理’)或(用户部门等于资源部门且当前为工作日)”。这种组合能充分发挥各模式优势,为数据处理服务构建起既安全又灵活的动态防护网。